Sicherheit in der IT

IT-Sicherheit im Unternehmen/Grundschutz

IT-Systeme und die Nutzung digitaler Daten umfassen alle Wirtschafts- und Lebensbereiche. Der schnelle elektronische Datenaustausch innerhalb und zwischen den Unternehmen ist zu einer wirtschaftlichen Existenzbedingung geworden. Gleichzeitig hat die Bedeutung des Schutzes sensibler und personenbezogener Daten beständig zugenommen und besitzt heute einen zentralen Stellenwert. Dabei handelt es sich um komplexe Aufgabenstellungen, bestehend aus vielen Teilaspekten und ihren Wechselwirkungen. Faktoren wie Unternehmensorganisation, Geschäftsprozesse, Nachrichtenflüsse sind ebenso zu berücksichtigen wie die Architektur der IT-Systeme, Netzwerkstrukturen, Speichersysteme und Anwendungen. Und an forderster Stelle beeinflussen die Mitarbeiter durch ihre Sensibilität, ihre Motivation und ihren Kenntnisstand die Einhaltung von Datenschutz und Datensicherheit im Unternehmen. Gegenstand dieses Themas ist im ersten Schritt die Analyse aller Teilaspekte und ihres Zusammenwirkens unter Berücksichtigung der zu erreichenden Schutzziele. Im zweiten Schritt werden Schwachstellen herausgearbeitet und Maßnahmen zur Lösung vorgeschlagen. Der dritte Schritt umfasst die Planung der Umsetzung der erforderlichen Maßnahmen und die Evaluation der erreichten Ergebnisse.

Netzwerksicherheit

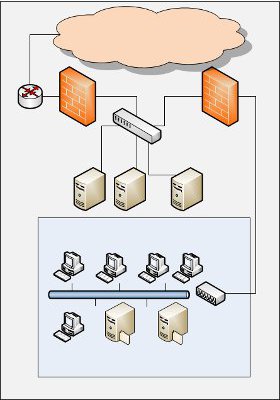

Das Computernetzwerk bildet den technischen Kern der Informations-Infrastrukturen. Hier wirken die Eigenschaften von Übertragungsmedien, Geräten, Protokollen und Anwendungen zusammen. Neben dem reibungslosen Zusammenspiel als Grundbedingung für funktionierenden Nachrichtenaustausch ist das Computernetzwerk die entscheidende Komponente der IT-Sicherheit. Verwendete Medien, bauliche und strukturelle Merkmale, Übertragungsverfahren, Verarbeitungs-, Weiterleitungs- und Speichersysteme, Redundanz und Zuverlässigkeit bestimmen den erreichbaren Sicherheitsgrad. Zur Netzwerksicherheit gehört weiterhin der fachkundige Einsatz von Firewalls, Proxys, IDS/IPS usw. Weiterhin die Einrichtung von Virtuellen Privaten Netzwerken (VPN), Demilitarisierten Zonen (DMZ). Nicht zuletzt die gezielte Überwachung und Analyse der Netzwerkfunktionen auf Schadmerkmale und Angriffsereignisse.

Anwendung von Verschlüsselung und Signaturen

Die Grundziele der IT-Sicherheit lauten Vertraulichkeit, Authentizität, Integrität und Verbindlichkeit. Zur praktischen Umsetzung dieser Ziele gibt es eine Vielzahl von Verfahren, Protokollen und Algorithmen. Diese sind teilweise integraler Bestandteil von Anwendungssystemen, teilweise unterliegt ihre Auswahl und Anwendung dem Handeln der Nutzer. Das Thema umfasst einen grundlegenden Überblick zu Verschlüsselungs- und Signaturverfahren, ihren Besonderheiten und eventuellen Schwachstellen. Ziel ist die Vermittlung von Kenntnissen, um die Verfahren unter dem Gesichtspunkt eines bestimmten Anwendungsszenarios bewerten und auswählen zu können. Eingeschlossen ist die Betrachtung relevanter gesetzlicher Regelungen. Je nach Teilnehmerkreis liegt der Schwerpunkt auf den Anwendungsaspekten oder den technisch-algorithmischen Grundlagen.

IT-Sicherheitsmanagement

Das Erreichen eines akzeptablen IT-Sicherheitslevels ist keine einmalige Aufgabe, sondern ein fortlaufender Prozess. Dieser umfasst u.a. das Aufstellen von Zielprofilen, die System-, Schwachstellen- und Bedrohungsanlysen, die Umsetzung der erforderlichen strukturellen, technischen und organisatorischen Maßnahmen, die Dokumentation und Evaluation des erreichten Zustandes, die laufende Systemüberwachung, Reaktionen auf aktuelle, sicherheitskritische Ereignisse, die Integration von Anwendugnen unter Sicherheitsaspekten, die Unterstützung der Anwender, die Information und Rechenschaftslegung gegenüber den Verantwortlichen im Unternehmen und falls erforderlich die Neujustierung des Sicherheitslevels. Ebenso gehört die Kontrolle der Einhaltung datenschutzrechtlicher Bestimmungen zum IT-Sicherheitsmanagement.